प्रमुखता देना:

ईथरनेट पैकेट जनरेटर

, मल्टीकास्ट ट्रैफिक जनरेटर

डेटा मास्किंग टेक्नोलॉजी नेटवर्क पैकेट जेनरेटर और क्लाउड डेटा प्रोटेक्शन से TAP

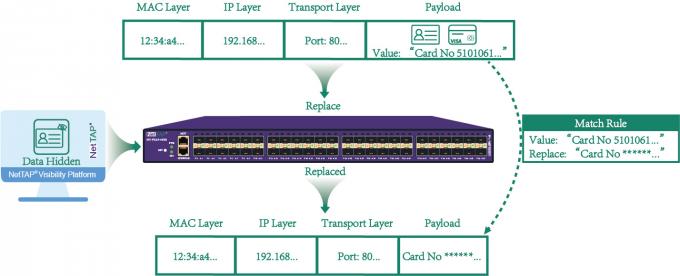

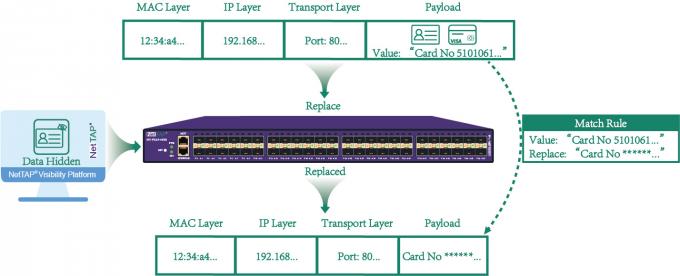

नेटवर्क पैकेट ब्रोकर में डेटा मास्किंग टेक्नोलॉजी और क्लाउड से पैकेट जनरेटर के लिए टैप डेटा मास्किंग क्या है? डेटा मास्किंग (डेटा डिसेन्सिटाइजेशन), जिसे ब्लीचिंग, डेटा गोपनीयता या डेटा विरूपण भी कहा जाता है। संवेदनशील गोपनीयता डेटा की विश्वसनीय सुरक्षा प्राप्त करने के लिए desensitization नियमों के माध्यम से कुछ संवेदनशील जानकारी की विकृति का संदर्भ देता है। जब ग्राहक सुरक्षा डेटा या कुछ व्यावसायिक रूप से संवेदनशील डेटा शामिल होते हैं, तो वास्तविक डेटा को सिस्टम नियमों का उल्लंघन किए बिना संशोधित और परीक्षण किया जाना चाहिए। व्यक्तिगत जानकारी जैसे कि आईडी कार्ड नंबर, मोबाइल फोन नंबर, कार्ड नंबर और ग्राहक संख्या को हटा दिया जाना चाहिए।

हमारे जीवन में डेटा डिसेन्सिटाइजेशन के कई उदाहरण हैं। उदाहरण के लिए, ई-कॉमर्स कंपनियों के सबसे आम ट्रेन टिकट और कंसाइन पते सभी संवेदनशील जानकारी के साथ काम करते हैं। यहां तक कि सौंदर्य समलैंगिकों और कुछ वीडियो में मोज़ाइक से परिचित चेहरे सभी desensitization के हैं।

डेटा मास्किंग की आवश्यकता क्यों है? यह ऊपर कहा गया है कि डेटा को "संशोधित किया जाना चाहिए जब ग्राहक सुरक्षा डेटा या कुछ व्यावसायिक रूप से संवेदनशील डेटा शामिल हैं", यह दर्शाता है कि संशोधित किया जाने वाला डेटा उपयोगकर्ता या एंटरप्राइज़ डेटा की सुरक्षा से संबंधित है। डेटा मास्किंग वास्तव में रिसाव को रोकने के लिए इन डेटा का एन्क्रिप्शन है।

डेटा मास्किंग की डिग्री के लिए, आम तौर पर, जब तक मूल जानकारी का अनुमान नहीं लगाया जा सकता है, तब तक यह सूचना रिसाव का कारण नहीं होगा। यदि बहुत अधिक संशोधन हैं, तो डेटा की मूल विशेषताओं को खोना आसान है। हालांकि, व्यवहार में, वास्तविक दृश्य के अनुसार उपयुक्त desensitization नियमों का चयन करना आवश्यक है। नाम, आईडी नंबर, पता, मोबाइल फ़ोन नंबर बदलें , टेलीफोन नंबर और अन्य ग्राहक संबंधित क्षेत्र।

नेटटैप® नेटवर्क पैकेट ब्रोकर्स और नेटवर्क टैप्स में डेटा मास्क कैसे करें? डिसेन्सिटाइजेशन नियमों के अनुसार, इसे पुनर्प्राप्त करने योग्य डिसेन्सिटाइजेशन और गैर-पुनर्प्राप्त करने योग्य डिसेन्सिटाइजेशन में विभाजित किया जा सकता है। रिकवरेबल डिसेन्सिटाइजेशन का मतलब है कि डिसेन्सिटाइजेशन नियमों द्वारा डेटा के रूपांतरण के बाद, मूल डेटा को कुछ प्रोसेसिंग के माध्यम से फिर से बहाल किया जा सकता है। इसके विपरीत, डेटा के गैर-पुनर्प्राप्त करने योग्य desensitization के बाद, मूल डेटा को पुनर्स्थापित नहीं किया जा सकता है। दोनों को क्रमशः प्रतिवर्ती एन्क्रिप्शन और अपरिवर्तनीय एन्क्रिप्शन माना जा सकता है।

गोपनीयता डेटा मास्किंग प्रौद्योगिकी

गोपनीयता डेटा मास्किंग प्रौद्योगिकी आमतौर पर बड़े डेटा प्लेटफॉर्म में, डेटा एक संरचित प्रारूप में संग्रहीत होता है। प्रत्येक तालिका कई पंक्तियों से बनी होती है, और डेटा की प्रत्येक पंक्ति कई स्तंभों से बनी होती है। स्तंभ के डेटा गुणों के अनुसार, डेटा स्तंभ को आमतौर पर निम्न प्रकारों में विभाजित किया जा सकता है:

1- एक कॉलम जो किसी व्यक्ति की पहचान करता है, जैसे आईडी नंबर, पता और नाम।

2- एक एकल स्तंभ किसी व्यक्ति की पहचान नहीं करता है, लेकिन किसी व्यक्ति को संभावित रूप से पहचानने के लिए जानकारी के कई स्तंभों का उपयोग किया जा सकता है। इन कॉलमों को अर्ध-पहचान कॉलम कहा जाता है, जैसे कि ज़िप कोड, जन्म तिथि और लिंग। हमारे अध्ययन में कहा गया है कि केवल प्रतिशत कोड, जन्मदिन और लिंग की जानकारी का उपयोग करके 87 प्रतिशत अमेरिकियों की पहचान की जा सकती है।

3 - उपयोगकर्ता की संवेदनशील जानकारी जैसे लेनदेन राशि, बीमारी और आय वाले कॉलम।

4- अन्य कॉलम जिसमें उपयोगकर्ता संवेदनशील जानकारी नहीं है।

तथाकथित गोपनीयता डेटा रिसाव परिहार उन लोगों को संदर्भित करता है जो किसी की जानकारी के रूप में डेटा की एक पंक्ति की पहचान करने के लिए डेटा (डेटा विश्लेषकों, बीआई इंजीनियरों, आदि) का उपयोग करने से बचते हैं।

स्तंभों को हटाने की मान्यता, स्तंभ परिवर्तन आधी मान्यता, जैसे डेटा के आधार पर डेटा मास्किंग, और अर्ध मान्यता को कॉलम, कॉलम और अन्य कॉलम # 4 # 3 संवेदनशील जानकारी की पहचान करने के लिए गारंटी में लोगों का उपयोग करके डेटा बनाते हैं। डेटा विश्लेषण के आधार पर, एक निश्चित सीमा तक, उपयोगकर्ता की पहचान करने के लिए डेटा के अनुसार सुनिश्चित करना, डेटा सुरक्षा सुनिश्चित करना और खनन डेटा संतुलन के मूल्य को अधिकतम करना।

डेटा मास्किंग नेटवर्क पैकेट ब्रोकर सामान्य विधियाँ:

1. प्रतिस्थापन: यदि महिला उपयोगकर्ता का नाम एफ से बदल दिया जाता है, तो यह विधि "स्मोक स्क्रीन" की तरह है, जो आंतरिक कर्मियों के लिए पूरी तरह से सूचना अखंडता बनाए रख सकती है, लेकिन दरार करना आसान है।

2. पुनर्व्यवस्था: क्रम संख्या 12345 को 54321 में फिर से व्यवस्थित किया गया है, जो एक निश्चित क्रम में तले हुए है। यह "प्रतिस्थापित" के समान है, जो आवश्यक होने पर जानकारी को पुनर्स्थापित करने के लिए सुविधाजनक है, लेकिन दरार करना भी आसान है।

3. एन्क्रिप्शन: संख्या 12345 23456 है। सुरक्षा की डिग्री इस बात पर निर्भर करती है कि एन्क्रिप्शन एल्गोरिथ्म को अपनाया गया है और आम तौर पर वास्तविक स्थिति पर निर्भर करता है।

4. ट्रंकेशन: 13811001111 को डेटा की अस्पष्टता सुनिश्चित करने के लिए आवश्यक जानकारी देना, 138 तक छंटनी, एक सामान्य डिसेन्सिटाइजेशन विधि है, लेकिन यह अक्सर उत्पादन के अनुकूल नहीं है।

5. मास्क: 123456-> 1xxxx6, जो सूचना के भाग को संरक्षित करता है और सूचना की अचूक लंबाई सुनिश्चित करता है, जिससे सूचना धारक की पहचान करना आसान हो जाता है, जैसे कि ट्रेन टिकट पर पहचान की जानकारी। (सामान्य तरीके)

6. दिनांक ऑफसेट को गोल किया गया है: 20130520 12: 30: 45-> 20130520 12:00:00। मूल डेटा की सुरक्षा सुनिश्चित करने के लिए परिशुद्धता का बलिदान किया जाता है।

किस तरह का नेटवर्क पैकेट ब्रोकर और नेटवर्क टैप डेटा मास्किंग का समर्थन करते हैं? वाहक ब्रॉडबैंड निर्माण के त्वरण और 3 जी, 4 जी, और 5 जी नेटवर्क के तेजी से विकास के साथ, और बड़े डेटा और क्लाउड कंप्यूटिंग प्रौद्योगिकियों की लोकप्रियता और विकास के साथ, डेटा ट्रैफ़िक बढ़ रहा है, और बैकबोन नेटवर्क और कोर नेटवर्क के लिए बैंडविड्थ की आवश्यकताएं हैं बढ़ रहा। 2013 के बाद से, प्रमुख ऑपरेटरों ने धीरे-धीरे रीढ़ नेटवर्क को अपग्रेड करना शुरू कर दिया है। कोर बैकबोन नेटवर्क ट्रांसमिशन लिंक मीडिया 10GPOS और 40GPOS लिंक से 100G ईथरनेट लिंक तक विस्तारित होना शुरू हो जाता है। यह अनिवार्य रूप से बड़े डेटा संग्रह और विश्लेषण प्रौद्योगिकी के निरंतर अद्यतन के लिए नेतृत्व करेगा। उच्च बैंडविड्थ क्षमता के साथ 100GE लिंक पर्यावरण के सामने, विभिन्न राष्ट्रीय सुरक्षा, नेटवर्क सुरक्षा निगरानी, ऑपरेटर बुद्धिमान पाइपलाइन डीपीआई डेटा संग्रह की आवश्यकताओं को प्रभावी ढंग से कैसे पूरा करें, डेटा अधिग्रहण और विश्लेषण के क्षेत्र में विश्लेषण एक गर्म स्थान बन जाएगा।

चेंगदू शुवेई कम्युनिकेशन इंटरनेट के विकास की दिशा का अनुसरण कर रहा है और MATRIX-TCA-CG ट्रैफिक एक्विजिशन (ट्रैफिक कैप्चर) विजिबिलिटी सिस्टम विकसित करता है, और 1GE, 10GE, 10G / 40G POS, 40GE पर ट्रैफिक कलेक्शन और विजुअल एनालिसिस एप्लिकेशन आवश्यकताओं के लिए समर्पित है। और 100GE लिंक। MATRIX-TCA-CG नेटवर्क प्रवाह संग्रह / अधिग्रहण, एकत्रीकरण, फ़िल्टरिंग, अग्रेषण / वितरण, और लोड संतुलन जैसे मुक्त-स्टीयरिंग आउटपुट कार्यों को एकीकृत करता है और प्रवाह विश्लेषण के लिए एक कुशल समाधान प्रदान करता है।

मैट्रिक्स-टीसीए-सीजी उच्च घनत्व और 10G / 40G / 100G के बड़े प्रवाह के लिए एक नेटवर्क डेटा विज़ुअलाइज़ेशन नियंत्रण डिवाइस है।

मैट्रिक्स-टीसीए-सीजी को विशेष रूप से 10GE 40GE और 100GE लिंक के डेटा संग्रह के लिए डिज़ाइन किया गया है जो ऑपरेटर्स मोबाइल इंटरनेट निर्यात, आईडीसी निर्यात, प्रांतीय नेटवर्क और बैकबोन में गहन रूप से वितरित किया गया है।

ATCA मानक वास्तुकला के आधार पर, MATRIX-TCA-CG में उच्च वाहक स्तर की विश्वसनीयता और मजबूत विस्तार है जो विभिन्न विनिर्देशों और आकारों के पोर्ट डिमांड परिदृश्यों का सामना करने के लिए कार्यात्मक बोर्ड कार्ड को आसानी से कॉन्फ़िगर कर सकता है।

नेटवर्क पैकेट ब्रोकर विशिष्टता और मॉड्यूल प्रकार

नेटवर्क पैकेट ब्रोकर विशिष्टता और मॉड्यूल प्रकार | घटक प्रकार | उत्पाद नमूना | मूल पैरामीटर | टिप्पणियों |

| हवाई जहाज़ के पहिये | एनटीसीए-सीएचएस-7U7S-डीसी | ऊंचाई: 7U, 7 स्लॉट, एटीसीए चेसिस, डबल स्टार 100G बैकप्लेन, 3 हाई वोल्टेज डीसी (240VDC ~ 280VDC) इनपुट, 3 * 2 + 1 निरर्थक 3000W पावर मॉड्यूलर | एक को चुनना होगा |

| एनटीसीए-सीएचएस-7U7S-एसी | ऊंचाई: 7U, 7 स्लॉट, एटीसीए चेसिस, डबल स्टार 100G बैकप्लेन, 3 उच्च वोल्टेज एसी (240VDC ~ 280VDC) इनपुट, 3 * 2 + 1 निरर्थक 3000W पावर मॉड्यूलर |

| सेवा कार्ड | NT-टीसीए-SCG10 | 100G एक्सचेंज कार्ड, 10 * QSFP28 इंटरफ़ेस | वास्तविक व्यावसायिक आवश्यकताओं के अनुसार चुनें |

| NT-टीसीए-CG10 | 100G सेवा कार्ड, 10 * QSFP28 इंटरफ़ेस |

| NT-टीसीए-XG24 | 10 जी सेवा कार्ड, 24 * एसएफपी + इंटरफ़ेस |

| NT-टीसीए-RTM-CG10 | 100G RTM कार्ड, 10 * QSFP28 इंटरफ़ेस |

| NT-टीसीए-RTM-EXG24 | 10G RTM कार्ड, 24 * SFP + इंटरफ़ेस |

| |

| TCA दृश्यता एंबेडेड सॉफ्टवेयर सिस्टम | NT-टीसीए-कोमल-PKG | | जरूर |

NT-FTAP-32QCX नेटवर्क TAP NPB.pdf

NT-FTAP-32QCX नेटवर्क TAP NPB.pdf

आपका संदेश 20-3,000 अक्षरों के बीच होना चाहिए!

आपका संदेश 20-3,000 अक्षरों के बीच होना चाहिए! कृपया अपनी ईमेल देखें!

कृपया अपनी ईमेल देखें!  आपका संदेश 20-3,000 अक्षरों के बीच होना चाहिए!

आपका संदेश 20-3,000 अक्षरों के बीच होना चाहिए! कृपया अपनी ईमेल देखें!

कृपया अपनी ईमेल देखें!